透過網域名稱過濾機制以確保企業網路安全存取

惡意軟體攻擊日益複雜,且具備規避傳統的防火牆過濾的能力。根據最近美國網路安全的研究,許多惡意軟體使用 DNS 獲取命令和控制、外洩數據與重導網路流量。

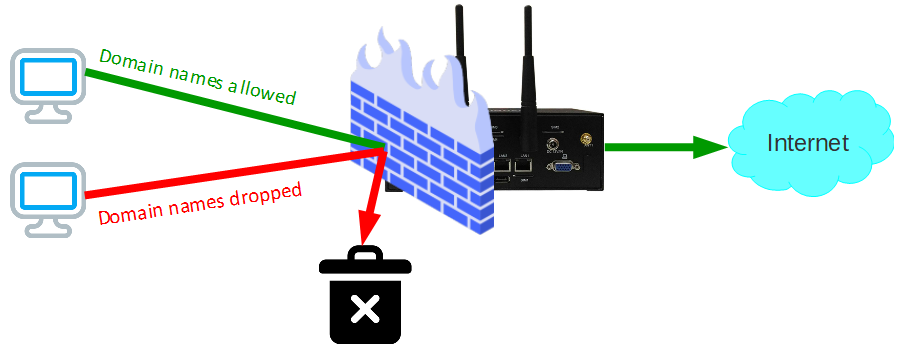

由於傳統狀態檢測防火牆無法辨識惡意網站,資訊管理人員無法針對特定網域或網站,有效制定安全政策篩選流量。DNS 防火牆的網域名稱過濾機制,採用 DNS 回應政策區 (RPZ),提供資訊人員政策性路由制定,選擇性地攔截至已知惡意網路位址或封鎖特定位址連結,有效避免使用者不當網路存取,增加一層網路安全防禦能力。

阻擋企業網路對惡意網域的存取

DNS 防火牆

內建網域名稱過濾機制可防止訪問特定網路位置,並提供被過濾封鎖的 DNS 查詢訊息,幫助資訊人員找出網路問題,進行補救措施。內建網域名稱過濾機制可阻止:

> 網路釣魚域名

啟用網域名稱過濾機制後,當有辦公室用戶嘗試訪問網路釣魚網站位置時,設備將阻止這項訪問,避免網路遭受可能造成的潛在威脅影響。

> 惡意軟體域名

用於託管或傳播惡意或侵入式軟體的域名,通常在用戶不知情的情況下安裝,通常包括特洛伊木馬軟體、rootkit、勒索軟體及其變體等。可透過網域名稱過濾機制阻擋使用者訪問這類域名。

> 殭屍網路命令與控制域名

當命令和控制惡意軟體透過域名進行通信網路攻擊時,透過網域名稱過濾機制可保護企業免受其攻擊。提供訊息幫助資訊人員快速找出網路內受影響設備,透過封鎖的域名查詢訊息,例如 : 名稱、IP地址與時間等來標識受感染的主機,以改善威脅的補救和安全回應,以便隔離與阻擋受感染主機與命令和控制惡意軟體主機間進行域名溝通。

主要商業效益

> 協助加強企業網路安全。

> 符合安全規範。

> 緩解網路安全威脅。

> 提高員工生產力。

> 提供被封鎖網域請求可視性。